Адреса серверов ведущих фирм, работающих в сфере телекоммуникаций

10.11 Адреса серверов ведущих фирм, работающих в сфере телекоммуникаций

|

Фирма |

Продукт |

URL |

| ACTERNA | GSM, PCN, PCS | www.acterna.com |

| Adak | Терминальные адаптеры, ISDN | adtran.com, www.adtran.com |

| ADTECH | 622.08 Mbps ATM | www.adtech-inc.com |

| Alcatel | Телекоммуникационное оборудование и системы | www.alcatel.com |

| AltaVista | Поисковый сервер | www.altavista.com |

| APC | UPS | www2.planet.apc.org |

| API DELEVAN | Электронные компоненты | www.delevan.com |

| ArelNet | Факс-серверы | www.arelnet.com |

| Ascend | Маршрутизаторы | www.ascend.com |

| AT&T | Телекоммуникационное оборудование, модемы | www.att.com |

| Bay | Сетевое оборудование и модемы | www.baynetworks.com |

| Best Power Technology | UPS | www.euroele.com |

| Bosch | Электронное оборудование | www.bosch.de |

| Breeze Link | Радио модемы и мосты | www.breezecom.com |

| Cabletron | Оборудование локальных и региональных сетей, ATM | www.cabletron.com |

| CellWare | Оборудование ATM | www.cellware.de |

| CISCO | Маршрутизаторы | www.cisco-ps.com |

| 3COM | Сетевое оборудование | www.3com.com |

| Combinet | Маршрутизаторы | www.combinet.com |

| COM one worldwide communication | Видео безопасность для Интернет, Surf TV | www.com1.fr |

| Compuserve | Программное обеспечение | www.compuserve.com |

| Consumer Microcircuits | Интегрированное коммуникационное оборудование | www.cmlmicro.co.uk |

| CPClare | Звуковая почта и цифровая телефония | www.cpclare.com |

| Creative Labs | Мультимедиа, CD-драйвы | www.creative.com |

| Cylink | Радио модемы | www.sylink.com |

| Dataline | Радио модемы | www.dataline.ch & 194.79.73.91 |

| DEC | ЭВМ, программное обеспечение и т.д. и пр. | www.digital.com |

| Digiboard | Маршрутизаторы | www.digibd.com |

| ELSA | Телекоммуникационное оборудование и графика | www.nusaweb.com |

| Epson | Принтеры, сканнеры и пр. | www.epson-europe.com |

| ERICSSON | Мощные ИС | www.ericsson.se |

| Fiber Options | RS-232, RS422, ST оптические порты | www.fiberoptions.com |

| Frederick Engineering | ISDN, анализаторы протоколов | www.fe-engr.com |

| FTP Software | Сетевое программное обеспечение | www.ftp.com |

| GN Nettest (ELMI) | Измерительное оборудование | www.gnnettest.com |

| Hewlett Packard | ЭВМ и измерительное оборудование | www2.hp.com |

| HotLine | 56kbps модемы | www.hotline.se |

| Hughes | Спутниковое коммуникационное оборудование | www.hcisat.com |

| IBM | ЭВМ и все, все, все... | www.ibm.com |

| IMC networks | Сетевое оборудование | www.imcnetworks.com |

| Intec | ISDN-тестеры | www.intec-isdn.de |

| Integrated Device Technology | ATM | www.idt.com |

| Intel | ИС, модемы, и пр. | www.intel.com |

| ISDN*tek | ISDN | www.isdntek.com |

| ITU telecom | www.itu.int | |

| Kingston | ЭВМ и телекоммуникационное оборудование | www.kingston.com |

| KNX | Телекоммуникационное оборудование | www.fleet.britain.eu.net |

| Kommunikations Elektronik | X.21, G.703, ISDN | www.ke-online.de |

| Marcini Instruments | Измерительное оборудование | www.marconi-instruments.com |

| Maxwell Technologies/I-BUS | www.ibus.com | |

| MCI | Телекоммуникационное оборудование | www.mci.com |

| MetalLink | Оптоволоконная техника | www.metalink.co.il |

| METLaboratories | Belcore NEBS, EMI/EMC | www.metlabs.com |

| MFS | Телекоммуникационное оборудование | www.mfsdatanet.com |

| MICOM | Голос через IP | www.micom.com |

| Microchip | ИС | www.microchip2.com |

| Microsoft | Универсальное программное обеспечение | www.microsoft.com |

| Motorola | Телекоммуникационное оборудование | www.mot.com |

| National Instruments | VXI System CD-ROMs, Виртуальные приборы | www.natinst.com |

| Nbase communications | IP-переключатели | www.nbase.com |

| NEXUS | Услуги Интернет | www.halcyon.com |

| Nokia | Телекоммуникационное оборудование | www.nokia.com |

| Nothern Telecom | Телекоммуникационное оборудование | www.nortel.com |

| Novell | Сетевое программное обеспечение | www.novell.com |

| Olivetti | ЭВМ и телекоммуникационное оборудование | www.olivettipc.com |

| OPTIMA | Телекоммуникационное оборудование и программы | www.optima-systems.com |

| OPTION International | GSM, модемы | www.option.com |

| Oracle | Распределенные базы данных и прикладное программное обеспечение | www.oracle.com.sg |

| ORCKIT | Широкополосный Интернет | www.orckit.com |

| Patton Electronics | rs-232->V.35; Оптоволоконные модемы, скоростные модемы | www.patton.com |

| Philips | Телекоммуникационное оборудование и пр. | www-us.philips.com |

| Proteon inc. | Маршрутизаторы и программное обеспечение | www3.techstocks.com |

| Racal | Модемы | www.racal.com |

| RAD data communications | Модемы, мультиплексоры | www.rad.com |

| Ricoh | Модемы, телекоммуникационное оборудование | www.ricohcorp.com |

| Rittal-Werk | Мобильные телекоммуникации | www.rittal.de |

| Rockwell | Маршрутизаторы | www.rns.rockwell.com |

| Silicon Graphics | ЭВМ и программное обеспечение | www.sgi.com |

| Siemens | Все | www.siemens.de |

| Sipex | Телекоммуникационные ИС | www.sipex.com |

| Sony | Видеотерминалы и пр. | www.sony.de or www.sony.be |

| Specialized Products | Телекоммуникационное измерительное и тестовое оборудование | www.specializedproducts.com |

| Stallmann E+V | Коммуникационное программное обесп. | www.stallmann.de |

| ST2E-Groupe TEKELEC TEMEX | Радио модемы | www.tekelec-temex.com |

| STL Solarcrest Technologies | Оборудование ISDN | www.indigo.com |

| SUN | Компьютерное оборудование и программы | www.sun.com |

| Telebit | Модемы и телекоммуникационное оборудование | www.tbit.dk |

| Telebyte Technology | G.703 в RS-232/V.35 | telebyteusa.com |

| Telecom Product News | www.pepco.be | |

| Telecom Science Corporation | Оборудование и программы для ISDN | www.telsci.co.uk |

| Telect | Оптоволоконное оборудование | www.telect.com |

| TELELINK | ISDN, модемы V.34 | www.telelink.ch |

| Tektronix | Диагностическое оборудование (да кто не знает эту фирму?) | www.tek.com |

| TENET Computer group | Оборудование локальных сетей, оптоэлектроника | www.tenet.com |

| TESTEL | Диагностическое оборудование | www.diagnosys.com |

| TRANSTECTOR | Защита телекоммуникаций | www.transtector.com |

| TREND communications | Тестеры ISDN | www.trendcomms.com |

| US Robotics | Модемы | www.usr.com |

| VIKING telecom | IP для PC, факс/модемные переключатели | www.viking-telecom.se |

| VIMCOM | Телекоммуникационное оборудование и оптоэлектроника | www.vimcom.ru |

| VistaCom | Видео кодеки | www.vistacom.fi |

| VOXTRON | Голосовая почта, программы | www.voxtron.com |

| Wandel & Goltermann | Тестовое оборудование | www.wg.com |

| WAVACCESS wireless communications | Радиомодемы и беспроводные сети | www.waveaccess.com |

| Zenith Data Systems | Компьютерное оборудование, модемы | www.netware.com |

| Zoom Telephonics | Модемы | www.zoomtel.com |

| Zyxel | Модемы | www.zyxel.com |

AppleTalk

4.2.2 AppleTalk

Сеть APPLETALK разработана компанией apple computer inc. (ЭВМ Macintosh, 1987 г) Эти сети могут работать в среде Ethernet, Token Ring, FDDI и localtalk (собственная сеть apple, использующая скрученные пары). В AppleTalk специфицирован собственный стек протоколов, которые управляют потоком данных в сети. Для целей маршрутизации AppleTalk использует модифицированную версию внутреннего протокола маршрутизации IGRP. Стек протоколов appletalk phase ii включает в себя (схема структуры стека протоколов показана на Рисунок 4.2.2.1; смотри http://bbs-win.uniinc.msk.ru/product/bay/routers/protocol, а также RFC-1378, -1419, -1504, -1742):

Протокол доступа к каналу Tokentalk (TLAP - Tokentalk link access protocol)

Протокол доступа к каналу Ethertalk (ELAP - Ethertalk link access protocol)

Протокол доступа к каналу Localtalk (LLAP - Localtalk link access protocol)

Протокол доставки дейтограмм (DDP - datagram delivery protocol)

протокол поддержки маршрутных таблиц (RTMP - routing table maintenance protocol)

Протокол определения адресов Appletalk (AARP - appletalk address resolution protocol)

Протокол работы с именами (NBP - name binding protocol)

Протокол для работы с зонной информацией (ZIP - zone information protocol)

Протокол откликов в Appletalk (AEP - appletalk echo protocol)

Протокол актуализации маршрутной информации (AURP - Appletalk update routing protocol)

Протокол управления потоком данных (adsp - appletalk data stream protocol)

Протокол сессий (ASP - Appletalk session protocol)

Протокол доступа к принтеру (PAP - printer access protocol)

Протокол операций (ATP - Appletalk transaction protocol)

Файловый протокол (AFP - Appletalk filing protocol)

Из рисунка 4.2.2.1 видно, что стек протоколов appletalk полностью согласуется с семиуровневой схемой OSI. DDP представляет собой протокол передачи данных, не ориентированный на соединение. Дейтограмма DDP использует 13-байтовый заголовок, который включает в себя:

поле числа маршрутизаторов (число шагов), через которые прошел пакет; поле длины дейтограммы; поле контрольной суммы; поля сети назначения и отправителя и т.д. (см. Рисунок 4.2.2.2. - смотри http://www.stanford.edu/group/networking/adminatalk/atalk_3.html).

Вслед за заголовком следует информация, которая может содержать до 586 байт. Максимальный размер пакета (MTU) равен 599 байтам. Число узлов в сети может достигать 16 миллионов.

Аутентификация пользователя на ЭВМ

5. Аутентификация пользователя на ЭВМ

Существует много различных подходов к проблеме аутентификации пользователя в удаленных ЭВМ. Имеется две угрозы при доступе к удаленной ЭВМ. Во-первых, злоумышленник может перехватить идентификатор и пароль пользователя и позднее воспользоваться ими при атаке "воспроизведения". Во-вторых, сама форма пароля позволяет хакеру попытаться его угадать.

В настоящее время большинство систем используют открытый текст для передачи паролей по сетевым каналам, что сильно упрощает их перехват [Anderson84, Kantor91]. Такая система не обеспечивает адекватной защиты от атак воспроизведения, когда злоумышленник сумел заполучить идентификатор и пароль удаленного пользователя.

5.1. Защита против пассивной атаки является необходимой

Отсутствие, по крайней мере, не раскрывающей парольной системы, означает предоставление неограниченного доступа любому, кто имеет физический доступ к сети. Например, всякий кто имеет доступ к кабелю Ethernet

Минимальной защитой против пассивных атак, таких как прослушивание сети, является применение не раскрывающей системы паролей. Такая система может функционировать на пассивном терминале или в качестве коммуникационной программы (напр., Crosstalk или PROCOMM), которая эмулирует пассивный терминал на персональной ЭВМ. Использование более строгой аутентификационной системы защитит против пассивных атак со стороны удаленных систем за счет ограничения использования простых терминалов. Разумно ожидать, что производители коммуникационных программ и не программируемых пользователем терминалов (таких как Х-терминалы) встроят систему не раскрываемых паролей или более строгие аутентификационные системы. Одним из преимуществ Kerberos является то, что при правильном использовании пароль пользователя никогда не покидает пределов рабочей станции. Вместо этого они используются для расшифровки билетов пользователя Kerberos.

5.2. Защита периметра

Защита периметра применяется все шире. В этих системах пользователь сначала осуществляет аутентификацию в определенном объекте сети, например, в ЭВМ "firewall", используя систему не раскрываемых паролей.

Пользователь затем использует вторую систему для аутентификации в каждой ЭВМ или в группе ЭВМ, где он хотел бы получить доступ к определенным услугам.

В защите периметра существует несколько недостатков, по этой причине эту систему следует рассматривать как временное решение. Сетевой шлюз не прозрачен на IP-уровне и по этой причине работа с каждым видом сервиса должна производиться независимо. Использование двойной аутентификации является трудно осуществимым или невозможным для связи ЭВМ-ЭВМ. Протоколы точка-точка, которые являются обычными для Интернет механизмов без установления связи, легко уязвимы. Защита периметра должна быть плотной и полной, так как в случае ее прорыва внутренняя защита оказывается слабой и легко преодолимой.

Частой формой защиты периметра является передача приложений. Так как эти передачи являются протокольно зависимыми, IP-коннективность ЭВМ в пределах периметра с внешним миром оказывается нарушенной и часть преимуществ Интернет пропадает.

Административное преимущество защиты периметра заключается в том, что число ЭВМ, которые могут быть подвергнуты атаке, достаточно мало. Эти машины могут быть тщательно проверены с точки зрения угроз безопасности. Но достаточно трудно или даже невозможно создать достаточно "герметичную" систему. Безопасность системы защиты периметра достаточно сложна, так как шлюз должен пропускать некоторые типы трафика, например, электронную почту. Другие сетевые услуги, такие как NTP (Network Time Protocol) и FTP могут также оказаться желательными [Mills92, PR85, Bishop]. Более того, шлюзовая система периметра должна быть способна пропускать весь трафик всего домен, заключенного в данный периметр.

5.3. Защита от активных атак является крайне желательной

В обозримом будущем потребуются достаточно мощные системы, способные противостоять активным атакам. Многие корпоративные сети, базирующиеся на широковещательной технологии, такой как Ethernet, вероятно нуждаются в такой методике. Чтобы защититься от активных атак, или обеспечить конфиденциальность, необходимо использовать протокол с шифрованием сессии, например, Kerberos, возможно использование аутентификационного механизма, который защищает от атаки воспроизведения.

В системе Kerberos, пользователи получают коды доступа от сервера Kerberos и используют их для аутентификации, чтобы осуществить доступ к услугам других ЭВМ сети. Вычислительная мощность локальной рабочей станции может быть использована для дешифрования кодов доступа (используя ключ, извлеченный из пароля, введенного пользователем) и запоминания на время пока это требуется. Если протокол безопасности базируется на синхронизации часов, тогда может быть полезен протокол NTPv3, так как он распространяет временные метки для большого числа ЭВМ и является одним из немногих протоколов Интернет, которые содержат механизмы аутентификации [Bishop, Mills92].

Другим подходом для доступа к сетевым ЭВМ является введение для всех внешних машин общего секретного кода Kerberos KDC. Это делает эти машины "серверами", а не рабочими станциями. Этот общий секретный код может быть затем использован для шифрования всех обменов между машинами, обеспечивая безопасную передачу аутентификационной информации KDC.

Наконец, рабочие станции, которые удаленно доступны, могут использовать асимметричную криптографическую технологию для шифрования телекоммуникаций. Общедоступный ключ рабочей станции будет предоставлен всем клиентам. Пользователь может применить общедоступный ключ для шифрования пароля, а удаленная система дешифрует его и аутентифицирует пользователя без угрозы раскрытия пароля при транспортировке. Ограничением этой системы безопасности, ориентированной на рабочую станцию заключается в том, что она не аутентифицирует индивидуальных пользователей, а только индивидуальные рабочие станции. В некоторых средах, например, в многоуровневых правительственных системах безопасности необходима аутентификация пользователь-пользователь.

Аутентификация сетевых услуг

7. Аутентификация сетевых услуг

Кроме необходимости аутентификации пользователей и ЭВМ друг другу, многие сетевые услуги сами нуждаются в аутентификации.

Наиболее общий случай в настоящее время - это отсутствие поддержки в протоколе какой-либо аутентификации. Bellovin и другие документировали многие случаи, когда существующие протоколы могут использоваться для атаки удаленной ЭВМ, так как там не существует встроенной процедуры аутентификации [Bellovin89].

Некоторые протоколы предоставляют возможность передачи незащищенных паролей совместно с протокольной информацией. Исходные протоколы SNMP использовали этот метод, многие маршрутные протоколы продолжают его использовать и сейчас [Moy91, LR91, CFSD88]. Этот метод полезен, так как несколько повышает безопасность передачи.

Существует много протоколов, которые нуждаются в поддержке более строгих аутентификационных механизмов. Например, известно, что протокол SNMP нуждается в существенном усилении аутентификации. Это вызвало разработку протоколов Secure SNMP, которые поддерживают опционную аутентификацию, используя цифровую подпись и опционное шифрование с привлечением алгоритма DES. Цифровые подписи, используемые в Secure SNMP, базируются на добавлении криптографической контрольной суммы к SNMP-информации. Криптографическая контрольная сумма вычисляется с использованием алгоритма MD5 и секретного кода, используемого совместно обоими партнерами обмена.

Технология цифровой подписи должна рассматриваться как необходимое средство при разработке новых технологий аутентификации (но не конфиденциальности). Цифровые подписи могут использовать ключи и методы как симметричной, так и асимметричной криптографии. Если доступна централизованная система распределения ключей, опционная поддержка цифровой подписи может быть обеспечена для большинства протоколов с минимальными издержками. Каждый протокол может столкнуться проблемой пересылки ключей и установки параметров обмена, и это приведет к усложнению использования техники цифровой подписи.

Для случаев, когда требуется аутентификация и конфиденциальность для схемы коммуникации ЭВМ-ЭВМ, может быть применено шифрование, базирующееся на симметричной или асимметричной схеме, или даже на их комбинации. Использование асимметричной криптографии упрощает управление раздачей ключей. Каждая ЭВМ шифрует свою информацию перед отправкой, безопасность же внутри машины обеспечивается средствами операционной системы ЭВМ.

В некоторых случаях, возможно включающих электронную почту, может оказаться желательным обеспечить безопасность в пределах приложения на уровне пользователь-пользователь, а не ЭВМ-ЭВМ. Безопасная почта PEM использует именно этот подход [Linn93, Kent93, Balenson93, Kaliski93].

Аутентификационные технологии

3. Аутентификационные технологии

Существует некоторое число различных классов аутентификации, начиная с полного ее отсутствия до очень строгих механизмов контроля. Для различных целей могут использоваться разные виды аутентификации.

3.1. Отсутствие аутентификации

Простейшая аутентификационная система не имеет аутентификации вовсе. Изолированная от сети частная персональная ЭВМ является примером, где аутентификация не нужна. Другим примером может служить автономная общедоступная рабочая станция, обслуживающая некоторые конференции, где раскрытие информации или ее модификация не являются критическими.

3.2. Аутентификационные механизмы, уязвимые для пассивных атак

Простая проверка пароля является наиболее общей формой аутентификации. Простые аутентификационные проверки имеют различные формы: ключ может быть паролем, запомненным пользователем, он может быть физическим или электронным объектом, принадлежащим пользователю, он может быть уникальной биологической характеристикой. Простые аутентификационные системы считаются "раскрывающими", так как, если ключ передается по сети, он может быть перехвачен злоумышленником. Имеются сообщения об успешных пассивных атаках в Интернет с помощью “расколотых” уже ЭВМ [CERT94]. Механизмы раскрывающей аутентификации уязвимы для атак “воспроизведения”. Ключи доступа могут быть запомнены в атакуемой машине и при наличии бреши в системе безопасности можно получить доступ ко всем паролям. Обычно форма хранения паролей допускает их сверку, но не чтение.

3.3. Аутентификационные механизмы, уязвимые для активных атак

Не раскрывающие парольные системы созданы для предотвращения атак воспроизведения. Разработано несколько систем для генерации не раскрываемых паролей. Система аутентификации S/Key (TM), разработанная в Bellcore генерирует много одноразовых паролей из одного секретного ключа [Haller94]. Она не использует физических объектов (token), поэтому удобна для аутентификации машина-машина. Аутентификация S/Key не требует запоминания секретного ключа пользователя, что является преимуществом при работе с ненадежными вычислительными системами.

В ее сегодняшнем виде система S/Key уязвима для переборных атак со словарем в случае неудачного выбора пароля. Система CHAP протокола PPP не является раскрывающей, но применима только локально [LS92, Simpson93].

3.4. Аутентификационные механизмы, не уязвимые для пассивных атак

По мере расширения применения сетей растет необходимость более жесткой аутентификации. В открытых сетях большое число пользователей могут получить доступ к информации, переносимой по сети. При желании пользователь может сымитировать ситуацию, при которой посланная им информация будет восприниматься, как посланная другим сетевым объектом.

Более мощные аутентификационные системы используют вычислительные возможности партнеров, участвующих в процессе аутентификации. Аутентификация может быть однонаправленной, например аутентификация пользователей в вычислительной системе, или она может быть взаимной, когда оба партнера должны идентифицировать друг друга. Некоторые системы аутентификации используют криптографические методы и формируют общий секретный код (например, ключ сессии), который может быть использован при последующем обмене. Например, пользователю после завершения процесса аутентификации может быть предоставлен аутентификационный билет, который может быть использован для получения других услуг без дополнительной аутентификации. Эти системы аутентификации могут также обеспечить, когда требуется, конфиденциальность (используя шифрование) при передаче данных по незащищенным сетям.

Автономные системы

4.4.11.6 Автономные системы

|

Базовым элементом технологии Интернет является модуль IP. Его центральной частью является таблица маршрутов, используемая для принятия решения о направлении IP-пакета по тому или иному пути. Формат таблицы маршрутов задается используемым протоколом маршрутизации, а содержание - определяет администратор сети. Прямая маршрутизация имеет место при обмене пакетами между машинами, входящими в одну сеть. Большинство современных протоколов маршрутизации являются динамическими, то есть такими, где таблицы маршрутизации изменяются по мере изменения структуры и параметров окружающей сети. Такие протоколы заметно повышают надежность сети в целом, так как при выходе из строя какого-либо узла или канала связи поток пакетов может быть автоматически направлен в обход по резервному маршруту. При этом пользователи сети не должны ожидать момента, когда администратор сети вернется из отпуска, проснется или вернется из кафетерия и сам внесет необходимые коррективы. Автономной системой называют такую локальную сеть или систему сетей, которые имеют единую администрацию и общую маршрутную политику. Пользователь, связанный только с одним сервис-провайдером, должен принадлежать к общей с ним AS. Автономная система должна обязательно создаваться, когда оператор сети связан с более чем одной AS с отличной от его маршрутной политикой. Если же пользователь обращается к услугам двух или более сервис-провайдеров, придерживающихся различных маршрутных политик, то он должен создать свою независимую AS. Общим правилом является использование максимально возможного числа маршрутов. Это повышает надежность и способствует перераспределению нагрузки между каналами. Внедрение идеологии автономных систем сделали возможным существенно облегчить процедуру маршрутизации, сократить требуемое число IP-адресов и создать гибкую и эффективную схему описания маршрутной политики. |

Будущие направления

8. Будущие направления

Просматривается тенденция внедрения все более строгих механизмов аутентификации. Следует ожидать введения не раскрывающей пароли аутентификации и более широкого использования механизмов с общедоступным ключом. Растет важность аутентификации сессий и процессов, проблема целостности и конфиденциальности сообщений при передаче по сетевым каналам. Так как коммуникации ЭВМ-ЭВМ становятся все более важными, протоколы связи человек-машина становятся менее существенными.

Использование криптосистем с общедоступным ключом для аутентификации пользователь-ЭВМ упрощает многие аспекты, но хранение простых паролей, а также общедоступных и секретных ключей остается актуальной проблемой. Следует учитывать, что размер общедоступного ключа, используемого в настоящее время, по меньшей мере, составляет 500 бит. В будущем, вероятно, будут применяться еще более длинные ключи. Таким образом, пользователи могут хранить свои ключи в виде пригодном для электронного считывания. Использование ROM, такой как флоппи-диск или магнитная карточка может решить эту проблему, но тогда пользователь неизбежно доверяет свои ключи считывающему устройству. Применение смарт-карты, совмещающей память и программу, более предпочтительно. Такие приборы могут обеспечить аутентификацию без риска разглашения секретных кодов, которые они хранят. Они могут также взаимодействовать с пользователем, осуществляя простую аутентификацию при разблокировании карты. Применение криптосистем с общедоступным ключом при аутентификации ЭВМ-ЭВМ лишено проблем запоминания ключей, которые характерны для интерфейсов человек-машина. Многопользовательская ЭВМ может запоминать свои ключи в области памяти, защищенной от доступа пользователей.

Если рассматривать существующие симметричные алгоритмы как одно-ключевые, а асимметричные, такие как RSA в качестве двухключевых систем, можно предположить появление в будущем N-ключевых методик (где N больше 2). Если бы такая N-ключевая технология существовала, она могла бы использоваться для реализации масштабируемых протоколов для рассылки ключей в случае мультикастинга.

В настоящее время ведется разработка технологии CBT (Core Based Tree), предназначенной для решения подобной задачи [BFC93].

Ссылки

| [Anderson84] | Anderson, B., "TACACS User Identification Telnet Option", RFC 927, BBN, December 1984. |

| [Balenson93] | Balenson, D., "Privacy Enhancement for Internet Electronic Mail: Part III: Algorithms, Modes, and Identifiers", RFC 1423, TIS, IAB IRTF PSRG, IETF PEM WG, February 1993. |

| [BFC93] | Ballardie, A., Francis, P., and J. Crowcroft, "Core Based Trees (CBT) An Architecture for Scalable Inter-Domain Multicast Routing", Proceedings of ACM SIGCOMM93, ACM, San Franciso, CA, September 1993, pp. 85-95. |

| [Bellovin89] | Bellovin, S., "Security Problems in the TCP/IP Protocol Suite", ACM Computer Communications Review, Vol. 19, No. 2, March 1989. |

| [Bellovin92] | Bellovin, S., "There Be Dragons", Proceedings of the 3rd Usenix UNIX Security Symposium, Baltimore, MD, September 1992. |

| [Bellovin93] | Bellovin, S., "Packets Found on an Internet", ACM Computer Communications Review, Vol. 23, No. 3, July 1993, pp. 26-31. |

| [BM91] | Bellovin S., and M. Merritt, "Limitations of the Kerberos Аутентификация System", ACM Computer Communications Review, October 1990. |

| [Bishop] | Bishop, M., "A Security Analysis of Version 2 of the Network Time Protocol NTP: A report to the Privacy & Security Research Group", Technical Report PCS-TR91-154, Department of Mathematics & Computer Science, Dartmouth College, Hanover, New Hampshire. |

| [CB94] | Cheswick W., and S. Bellovin, "Chapter 10: An Evening with Berferd", Firewalls & Internet Security, Addison-Wesley, Reading, Massachusetts, 1994. ISBN 0-201-63357-4. |

| [CERT94] | Computer Emergency Response Team, "Ongoing Network Monitoring Attacks", CERT Advisory CA-94:01, available by anonymous ftp from cert.sei.cmu.edu, 3 February 1994. |

| [CFSD88] | Case, J., Fedor, M., Schoffstall, M., and J. Davin, "Simple Network Management Protocol", RFC 1067, University of Tennessee at Knoxville, NYSERNet, Inc., Rensselaer Polytechnic Institute, Proteon, Inc., August 1988. |

| [DH76] | Diffie W., and M. Hellman, "New Directions in Cryptography", IEEE Transactions on Information Theory, Volume IT-11, November 1976, pp. 644-654. |

| [GM93] | Galvin, J., and K. McCloghrie, "Security Protocols for Version 2 of the Simple Network Management Protocol (SNMPv2)", RFC 1446, Trusted Information Systems, Hughes LAN Systems, April 1993. |

| [Haller94] | Haller, N., "The S/Key One-time Password System", Proceedings of the Symposium on Network & Distributed Systems Security, Internet Society, San Diego, CA, February 1994. |

| [Kaufman93] | Kaufman, C., "Distributed Аутентификация Security Service (DASS)", RFC 1507, Digital Equipment Corporation, September 1993. |

| [Kaliski93] | Kaliski, B., "Privacy Enhancement for Internet Electronic Mail: Part IV: Key Certification and Related Services", RFC 1424, RSA Laboratories, February 1993. |

| [Kantor91] | Kantor, B., "BSD Rlogin", RFC 1258, Univ. of Calif San Diego, September 1991. |

| [Kent93] | Kent, S., "Privacy Enhancement for Internet Electronic Mail: Part II: Certificate-Based Key Management", RFC 1422, BBN, IAB IRTF PSRG, IETF PEM, February 1993. |

| [KN93] | Kohl, J., and C. Neuman, "The Kerberos Network Аутентификация Service (V5)", RFC 1510, Digital Equipment Corporation, USC/Information Sciences Institute, September 1993. |

| [Linn93] | Linn, J., "Privacy Enhancement for Internet Electronic Mail: Part I: Message Encryption and Аутентификация Procedures", RFC 1421, IAB IRTF PSRG, IETF PEM WG, February 1993. |

| [Linn93a] | Linn, J., "Common Аутентификация Technology Overview", RFC 1511, Geer Zolot Associate, September 1993. |

| [LS92] | Lloyd B., and W. Simpson, "PPP Аутентификация Protocols", RFC 1334, L&A, Daydreamer, October 1992. |

| [LR91] | Lougheed K., and Y. Rekhter, "A Border Gateway protocol 3 (BGP-3)", RFC 1267, cisco Systems, T.J. Watson Research Center, IBM Corp., October 1991. |

| [Mills92] | Mills, D., "Network Time Protocol (Version 3) - Specification, Implementation, and Analysis", RFC 1305, UDEL, March 1992. |

| [NBS77] | National Bureau of Standards, "Data Encryption Standard", Federal Information Processing Standards Publication 46, Government Printing Office, Washington, DC, 1977. |

| [NS78] | Needham, R., and M. Schroeder, "Using Encryption for Аутентификация in Large Networks of Computers", Communications of the ACM, Vol. 21, No. 12, ёDecember 1978. |

| [NS87] | Needham, R., and M. Schroeder, " Аутентификация Revisited", ACM Operating Systems Review, Vol. 21, No. 1, 1987. |

| [PR85] | Postel J., and J. Reynolds, "File Transfer Protocol", STD 9, RFC 959, USC/Information Sciences Institute, October 1985. |

| [Moy91] | Moy, J., "OSPF Routing Protocol, Version 2", RFC 1247, Proteon, Inc., July 1991. |

| [RSA78] | Rivest, R., Shamir, A., and L. Adleman, "A Method for Obtaining Digital Signatures and Public Key Crypto-systems", Communications of the ACM, Vol. 21, No. 2, February 1978. |

| [Rivest92] | Rivest, R., "The MD5 Message-Digest Algorithm", RFC 1321, MIT Laboratory for Computer Science and RSA Data Security, Inc., April 1992. |

| [Simpson93] | Simpson, W., "The Point to Point Protocol", RFC 1548, Daydreamer, December 1993. |

| [SNS88] | Steiner, J., Neuman, C., and J. Schiller, "Kerberos: "An Аутентификация Service for Open Network Systems", USENIX Conference Proceedings, Dallas, Texas, February 1988. |

| [Stoll90] | Stoll, C., "The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage", Pocket Books, New York, NY, 1990. |

| [TA91] | Tardo J., and K. Alagappan, "SPX: Global Аутентификация Using Public Key Certificates", Proceedings of the 1991 Symposium on Research in Security & Privacy, IEEE Computer Society, Los Amitos, California, 1991. pp.232-244. |

Диаграмма стека протоколов appletalk

Рисунок 4.2.2.1. Диаграмма стека протоколов appletalk

Протокол adsp позволяет двум программам обмениваться потоками информации в полном дуплексном режиме с гарантией доставки. Протоколы TLAP, ELAP и LLAP служат для обеспечения сопряжения с соответствующими физическими протоколами (Token Ring, Ethernet и Arcnet), скрывая от программ других уровней специфические особенности используемого сетевого оборудования. Протокол ATP надежно передает запросы и отклики, детектирует ошибки и организует пакетный обмен. Этот протокол используется в свою очередь протоколами ZIP, ASP и PAP, что видно из Рисунок 4.2.2.1. Протокол AFP является протоколом поддержки приложений и позволяет пользователям ЭВМ Macintosh работать с общими файлами. Программное обеспечение Netware для Macintosh включает в себя файл AFP NLMtm, который обеспечивает поддержку Netware-серверов. Протокол AURP (appletalk update-based routing protocol) служит для целей маршрутизации, но в отличии от некоторых других протоколов передает маршрутную информацию только в случае изменения ситуации. Он поддерживает также IP-туннели.

Формат блока данных подуровня конвергенции AAL типа

Рисунок 4.3.5.7. Формат блока данных подуровня конвергенции AAL 3/4-типа

|

CPI |

(common part indicator) – однооктетный индикатор общей части, используется при интерпретации последующих полей; |

|

BTAG |

(beginning tag) – однооктетная метка начала, в сочетании с ETAG определяет границы протокольного блока данных (PDU); |

|

BAsize |

(buffer allocation size) – емкость буфера, сообщает получателю максимальный размер буфера. Поле занимает 2 байта; |

|

PAD |

заполнитель, обеспечивает кратность поля данных 4 октетам; |

|

AL |

(alignment) – выравнивание, заполняется нулями; |

|

ETAG |

(end tag) – метка конца (один октет); |

|

Длина |

задает протяженность cpcs-pdu; |

|

CPCS-PDU |

(common part convergence sublayer – protocol data unit) – протокольный блок данных общей части подуровня конвергенции |

Тип 3/4 имеет существенную избыточность (4 байта из 48 на каждый SAR-PDU). По этой причине был введен 5-ый тип. Этот уровень обеспечивает канал, ориентированный на соединение, с переменной скоростью обмена (VBR) в широковещательном режиме при минимальном контроле ошибок (или вовсе без него). IP-дейтограммы передаются через сети ATM через адаптационный уровень 5 (RFC-1577). Уровень AAL5 иногда называют SEAL (simple and efficient adaptation layer – простой и эффективный адаптационный уровень). AAL5 занимает в наборе протоколов семейства ATM нишу протокола udp стека TCP/IP. Формат ячейки SAR-PDU 5-го типа показан на Рисунок 4.3.5.8.

Формат DCC ATM с числовым кодом страны

Рисунок 4.3.5.11. Формат DCC ATM с числовым кодом страны.

|

AFI |

(authority and format identifier) – идентификатор формата и привилегий. |

DCC |

(data country code) – код данных страны (стандарт МОС 3166). |

DFI |

(DSP format identifier) – идентификатор формата DSP. |

DSP |

(domain specific part) – часть, зависящая от домена. |

AA |

(administrative authority) – административное субполе. |

RSVD |

(reserved) – резерв на будущее. |

RD |

(routing domain) – область маршрутизации. |

AREA |

идентификатор зоны. |

ESI |

(end system identifier) – идентификатор оконечной системы. |

SEL |

(selector) – селектор. |

IDI |

(initial domain identifier) – идентификатор исходной области. |

HO |

(higher order) – старшая часть. |

Формат ICD с указателем международного кода отличается от формата DCC тем, что в нем поле DCC заменено полем международного кода ICD (international code designator). Формат адреса Е.164 NSAP, где идентификатор исходной области является номером Е.164, представлен на Рисунок 4.3.5.12. Структура номера (15 десятичных цифр в кодировке BCD) места назначения отображена на Рисунок 4.3.5.13.

Важную роль в управлении сетями АТМ играет информация OAM(operations and maintenance). Здесь осуществляется тесное взаимодействие с потоками управления sdh (F1-F5).

F1 – поток данных oam уровня регенерационной секции SDH.

F2 - поток данных oam цифровой мультиплексорной секции SDH.

F3 - поток данных oam уровня пути обмена SDH.

F4 - поток данных oam виртуального пути АТМ.

F5 - поток данных oam виртуального канала АТМ.

Формат IP PDU при транспортировке с использованием AALATM

Рисунок 4.3.5.20. Формат IP PDU при транспортировке с использованием AAL5 ATM

Пропускная способность сети АТМ (150 Мбит/с) позволяет передавать немного более 360000 ячеек в секунду, что означает для ATM-переключателя время коммутации менее 2,7 мксек. Реальный переключатель может иметь от 16 до 1024 входных линий, что может означать коммутацию 16-1024 ячеек каждые 2,7 мксек. При быстродействии 622 Мбит/с новая порция ячеек поступает каждые 700 нсек. Постоянство длины ячеек упрощает конструкцию ключа. Все АТМ-ключи имеют целью обеспечить коммутацию с минимальной вероятностью потери и исключить возможность изменения порядка следования ячеек. Приемлемой считается вероятность потери ячейки не более 10-12. Это эквивалентно для большого коммутатора потери 1-2 ячеек в час. Уменьшению вероятности потери способствует создание буферов конвейерного типа. Если на вход переключателя приходят две ячейки одновременно, одна из них обслуживается, а вторая ставится в очередь (запоминается в буфере). Выбор ячеек может производиться псевдослучайно или циклически. При этом не должно возникать предпочтений для каких-то каналов. Если в один цикл на вход (каналы 1, 2, 3 и 4) коммутатора пришли четыре ячейки, предназначенные для выходных линий J+2, J, J+2 и J+1, соответственно, то на линии J+2 возникает конфликт. Предположим, что будет обслужена ячейка, поступившая по первой входной линии, а ячейка на входной линии 3 будет поставлена в очередь. В начале следующего цикла на выход попадут три ячейки. Предположим также, что в этот цикл на ходы коммутатора (1 и 3) придут ячейки адресованные для линий J+3 и J, соответственно. Ячейка, адресованная J, будет поставлена в очередь вслед за ячейкой, адресованной J+2. Все эти ячейки будут переданы только на 4-ом цикле. Таким образом, попадание в очередь на входе ячейки блокирует передачу последующих ячеек даже если выходные каналы для их передачи свободны. Чтобы исключить блокировку такого рода можно организовать очередь не на входе, а на выходе коммутатора. При этом для коммутатора с 1024 входами теоретически может понадобиться 1024 буфера на каждом выходе. Реально число таких буферов значительно меньше. Такая схема АТМ-коммутатора (8*8) показана на Рисунок 4.3.5.21.

Формат ячеек oam типа измерение рабочих характеристик

Рисунок 4.3.5.16. Формат ячеек oam типа измерение рабочих характеристик

В субполя BIP-16 (bit interleaved parity) и счет потерянных ячеек в отсутствии прямого мониторинга по умолчанию заносится код 0х6А, аналогичный код записывается в субполя число ячеек пользователя и результаты анализа в отсутствие обратного мониторинга. В неиспользуемое поле записываются 1 во все биты, если не использована временная метка. Поле порядковый номер мониторинга (MSN – monitoring sequence number) содержит номер ячейки oam типа PM по модулю 256. Поле общее число ячеек пользователя (TUC – total user cell) записывается число пользовательских ячеек, отправленных после последней ячейки OAM типа PM.

Один физический отказ может сгенерировать большое число ячеек OAM. Для блокировки такой возможности введено ограничение на период генерации таких ячеек (> нескольких секунд). Операции проверки тракта, выполняемые с помощью ячеек OAM типа loopback, позволяют выявить место возникновения неисправностей. Формат поля специальных функций ячейки OAM типа loopback отображен на Рисунок 4.3.5.17 (см. также Рисунок 4.3.5.14).

Поток ячеек OAM F5 уровня

Рисунок 4.3.5.14. Формат ячейки OAM F4

Поток ячеек OAM F5 уровня виртуального канала каких-либо специальных идентификаторов виртуальных путей не использует. В заголовках ячеек потока oam F5 типа точка-точка в поле типа данных (PT) записывается код 100, а для сегментных потоков виртуальных каналов PT=101. Значения кодов полей тип OAM и выполняемой функции приведены в таблице 4.3.5.5. Для решения проблем выявления и локализации отказов в сети АТМ используются ячейки AIS (alarm indication signal – аварийный сигнал), RDI/FERF (remote defect indication/far end reporting failure – указатель отказа на удаленном конце), контроля непрерывности (continuity check) и проверки с применением обратной связи (loopback). Для ячеек AIS и RDI поля тип отказа имеет 8 байт (по умолчанию во все октеты записывается 0х6А), а для указателя места отказа выделено 9 байт. Полезная часть поля данных в этих ячейках равна 45 байтам, из них 28 зарезервировано на будущее.

Формат ячейки oam типа loopback

Рисунок 4.3.5.17. Формат ячейки oam типа loopback

Поле неиспользуемое содержит во всех октетах по умолчанию код 0х6А. Поле индикатор шлейфа содержит 1 при посылке отправителем (остальные семь бит равны нулю), единица заменяется нулем в момент приема. При получении ячейки с индикатором шлейфа, равным нулю, она уничтожается. Поле корреляционная метка используется отправителем для идентификации отклика. Поле идентификатор места шлейфа определяет место, откуда ячейка должна быть послана назад. Если поле содержит все единицы, таким местом является адресат. Поле идентификатор источника служит для распознавания ячейки и ее уничтожения при возвращении.

Предоставление услуг без установления соединения соответствует уровню выше чем АТМ и требует соединения каждого клиента с соответствующим сервером, решающим данную задачу. Большинство локальных и региональных сетей АТМ реализуют именно такой режим. Для передачи данных без установления соединения используется протокол доступа CLNAP (connectionless network access protocol), интерфейс CLAI (connectionless access interface) и сетевой протокол CLNIP (connectionless network interface protocol). Размер поля данных для CLNAP не является постоянным и составляет 9188 октетов, что подразумевает фрагментацию. Эти протоколы работают выше подуровня конвергенции. Соответствующая длина для CLNIP SDU равна 9236 октетам. Формат блока данных CLNIP показан на Рисунок 4.3.5.18.

Формат ячейки SAR-PDU го типа (AAL

Рисунок 4.3.5.8. Формат ячейки SAR-PDU 5-го типа (AAL5)

Формат пакета ARP

Рисунок 4.4.6.1. Формат пакета ARP

HA-Len - длина аппаратного адреса; PA-Len – длина протокольного адреса (длина в байтах, например, для IP-адреса PA-Len=4). Тип оборудования - это тип интерфейса, для которого отправитель ищет адрес; код содержит 1 для Ethernet. Ниже представлена таблица 4.4.6.1 кодов оборудования.

Формат пакетов в сети Apple Talk Phase II (в скобках указаны размеры полей в байтах)

Рисунок 4.2.2.2. Формат пакетов в сети Apple Talk Phase II (в скобках указаны размеры полей в байтах)

Адрес отправителя и получателя имеют по 24 бита, из них 16 бит составляет адрес сети. Идентификатор узла назначения (локальная часть адреса) выбирается произвольно самой рабочей станции при установлении связи. ЭВМ берет случайное 8-битовое число в качестве локального адреса и посылает его в сеть. Если какая-то ЭВМ использует этот адрес, она откликается, тогда код меняется и делается повторная попытка. Процесс продолжается пока не будет найден свободный адрес. Протокол RTMP является протоколом маршрутизации, где в качестве метрики используется вектор расстояния до адресата, этот протокол собирает маршрутную информацию и предоставляет ее протоколу DDP для обеспечения транспортировки пакетов по сети. Маршрутные таблицы RTMP хранятся в каждом из маршрутизаторов AppleTalk и базируются на номерах сетей адресатов.

Формат сообщения AALсубуровня конвергенции

Рисунок 4.3.5.8a. Формат сообщения AAL5 субуровня конвергенции

|

UU |

(user to user) – поле необходимо для верхних уровней, чтобы обеспечить мультиплексирование; |

|

Длина |

двухоктетное поле длины поля данных (PDU); |

|

CRC |

4-октетная контрольная сумма; |

Однобайтовое поле, расположенное между полями UU и длина зарезервировано для использования в будущем. Так как здесь для переноса информации используется заголовок, работа AAL не является независимой от нижележащего уровня, что является нарушением эталонной модели. Инкапсулироваться в поля данных AAL5 могут блоки длиной до 216-1 октетов (65535). Выполнение операций здесь зависит от того, работает ли система в режиме сообщения или потока. На подуровне конвергенции для передачи протокольного блока данных используется 4-х байтовая CRC с образующим полиномом G(x) = x32 + x26 + x23 + x22 + x16 + x12 + x11 + x10 + x8 + x7 + x5 + x4 + x2 + x + 1, что обеспечивает высокую надежность корректности доставки. Положение адаптационного уровня в рамках эталонной модели показано на Рисунок 4.3.5.9. Следует впрочем заметить, что не вполне ясно, какой уровень занимает сам протокол ATM (транспортный или сетевой?).

Формат структуры данных протокола CLNIP

Рисунок 4.3.5.18. Формат структуры данных протокола CLNIP

|

PI |

(protocol identifier) – идентификатор протокола. |

PADLE |

(padding length) – длина заполнения. |

QoS |

(quality of service) – качество обслуживания |

С |

(CRC indication bit) – индикатор числа бит в контрольной сумме CRC. |

HEL |

(header extension length) – длина расширения заголовка. |

Проблему фрагментации и инкапсуляции этих длинных пакетов в АТМ ячейки берет на себя коммутатор доступа. Схема вложения и фрагментации для пакетов clnap отображена на Рисунок 4.3.5.19.

Из рисунка видно, что на подуровне SAR происходит деление пакета на части и укладка полученных сегментов в поля данных ячеек (48 байт).

Формат субполей поля данных oam activation/deactivation

Рисунок 4.3.5.15. Формат субполей поля данных oam activation/deactivation

Субполе неиспользуемые октеты заполняется байтами 0х6А, а субполя блок РМ - кодами 0000. Значения кодов поля идентификатор сообщения приведены в таблице 4.3.5.6.

Формат заголовка ATM-пакета (сетевой интерфейс пользователя - UNI)

Рисунок 4.3.5.2 Формат заголовка ATM-пакета (сетевой интерфейс пользователя - UNI)

Для интерфейса сеть-сеть (NNI) используется ячейка с несколько иным форматом заголовка. Там весь первый октет выделен для VPI, а поле GFC отсутствует.

GFC |

Generic flow control (4 бита, смотри описание пакетов ISDN) – общее управление потоком. |

VPI |

Virtual path identifier (8 бит, служит для целей маршрутизации) – идентификатор виртуального пути. |

VCI |

Virtual call identifier (16 бит, служит для целей маршрутизации) – идентификатор виртуального канала. |

PT |

Payload type (2 бита, тип данных; это поле может занимать и зарезервированное субполе RES.) |

RES |

зарезервированный бит. |

CLP |

(Cell loss priority - уровень приоритета при потере пакета) указывает на то, какой приоритет имеет пакет (cell), и будет ли он отброшен в случае перегрузки канала. |

HEC |

header error control (8 бит, поле контроля ошибок) |

Ряд значений VCI и VPI имеют фиксированные значения, приведенные в таблице 4.3.5.1

Форматы кадров ARCNET

Рисунок 4.1.5.2 Форматы кадров ARCNET

Пакеты, несущие в себе последующие части сообщения, имеют в этом поле код равный ((N-1)*2), где N - номер фрагмента. Так пятый фрагмент сообщения будет содержать в поле флага фрагментации код 8. Принимающая станция может идентифицировать последний фрагмент сообщения, так как он будет иметь флаг фрагментации больше, чем у первого фрагмента. Значения флага фрагментации более 0xEE запрещены.

Значение флага фрагментации 0xFF используется для пометки кадров специального формата (exception). Все фрагменты одного и того же сообщения имеют идентичные поля номера по порядку.

IP и ARP-дейтограммы инкапсулируются в соответствующие ARCNET пакеты. Если длина дейтограмм превосходит 504 октета, они делятся на фрагменты и пересылаются по частям. Взаимосвязь IP- и 8-битных ARCNET адресов осуществляется с помощью протокола ARP (см. RFC-826. Plammer D., “An Ethernet Address Resolution Protocol”, MIT, Nov. 1982).

Можно устроить так, чтобы младшие 8 бит IP-адреса совпадали с ARCNET адресом. В этом случае ARP-протокол не потребуется. Но этот путь не рекомендуется, так как он менее гибок. Все широковещательные и мультикастинг IP-адреса должны соответствовать ARCNET-адресу 0.

Корпорация Datapoint использует следующие идентификаторы протоколов: 212 (десятичное) для IP, 213 - для ARP и 214 - для протокола RARP.

Сети ARCNET отличаются дешевизной, простотой установки и эксплуатации. За последнее время в связи с резким удешевлением Ethernet-интерфейсов это преимущество несколько нивелировалось. Взаимодействие ARCNET и Интернет описано в документе STD-46.

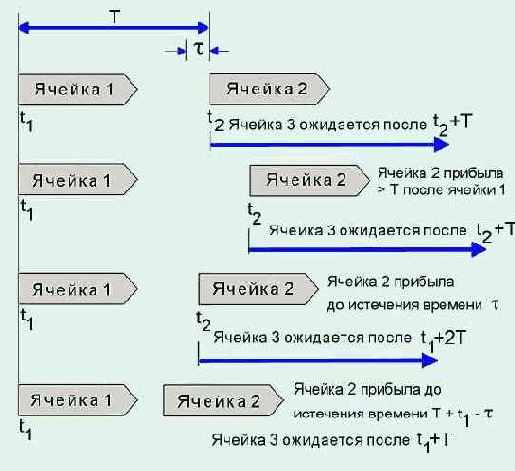

Иллюстрация работы алгоритма GCRA

Рисунок 4.3.5.3. Иллюстрация работы алгоритма GCRA

gcra имеет два параметра. Один из них характеризует максимально допустимую скорость передачи (PCR - peak cell rate; T=1/PCR - минимальное расстояние между ячейками), другой - допустимую вариацию значения скорости передачи (CDVT=L). Если клиент не собирается посылать более 100000 ячеек в секунду, то Т=10 мксек. На Рисунок 4.3.5.3 представлены разные варианты следования ячеек. Если ячейка приходит раньше чем T-t, она считается неподтверждаемой и может быть отброшена. Ячейка может быть сохранена, но при этом должен быть установлен бит CLP=1. Применение бита CLP может быть разной для разных категорий услуг (смотри таблицу 4.3.5.3.). Данный механизм управления трафиком сходен с алгоритмом "дырявое ведро", описанным в разделе "Сети передачи данных".

Можно вычислить число подтверждаемых ячеек N, которые могут быть переданы при пиковом потоке ячеек PCR=1/t. Пусть время ячейки в пути равно d. Тогда N = 1 + (l/(T-d)). Если полученное число оказалось нецелым, оно должно быть округлено до ближайшего меньшего целого.

Трудно устранимой проблемой для atm является предотвращение перегрузки на промежуточных коммутаторах-переключателях. Коммутаторы могут иметь 100 внешних каналов, а загрузка может достигать 350000 ячеек/сек. Здесь можно рассматривать две задачи: подавление долговременных перегрузок, когда поток ячеек превосходит имеющиеся возможности их обработки, и кратковременные пиковые загрузки. Эти проблемы решаются различными способами: административный контроль, резервирование ресурсов и управление перегрузкой, привязанное к уровню трафика.

В низкоскоростных сетях с относительно медленно меняющейся или постоянной загрузке администратор вмешивается лишь при возникновении критической ситуации и предпринимает меры для понижения скорости передачи. Очень часто такой подход не слишком эффективен, так как за время доставки управляющих команд приходят многие тысячи ячеек. Кроме того, многие источники ячеек в ATM работают с фиксированной скоростью передачи (например, видеоконференция).

Требование понизить скорость передачи здесь достаточно бессмысленно. По этой причине в АТМ разумнее предотвращать перегрузку. Но для трафика типа CBR, VBR и UBR не существует никакого динамического управления перегрузкой и административное управление является единственной возможностью. Когда ЭВМ желает установить новый виртуальный канал, она должна охарактеризовать ожидаемый трафик. Сеть анализирует возможность обработки дополнительного трафика с учетом различных маршрутов. Если реализовать дополнительный трафик нельзя, запрос аннулируется. В отсутствии административного контроля несколько широкополосных пользователей могут блокировать работу массы узкополосных клиентов сети, например, читающих свою почту.

Резервирование ресурсов по своей сути близко административному контролю и выполняется на фазе формирования виртуального канала. Резервирование производится вдоль всего маршрута (во всех коммутаторах) в ходе реализации процедуры setup. Параметрами резервирования может быть значение пикового значения полосы пропускания и/или средняя загрузка.

Для типов сервиса CBR и VBR отправитель даже в случае перегрузки не может понизить уровень трафика. В случае UBR потери не играют никакой роли. Но сервис ABR допускает регулирование трафика. Более того, такое управление здесь весьма эффективно. Существует несколько механизмов реализации такого управления. Так предлагалось, чтобы отправитель, желающий послать блок данных, сначала посылал специальную ячейку, резервирующую требуемую полосу пропускания. После получения подтверждения блок данных начинает пересылаться. Преимуществом данного способа следует считать то, что перегрузки вообще не возникает. Но данное решение не используется из-за больших задержек (решение ATM-форума).

Другой способ сопряжен с посылкой коммутаторами специальных ячеек отправителю в случае возникновения условий перегрузки. При получении такой ячейки отправитель должен понизить скорость передачи вдвое. Предложены различные алгоритмы последующего восстановления скорости передачи.

Но и эта схема отвергнута форумом atm из-за того, что сигнальные ячейки могут быть потеряны при перегрузке. Действительно данный алгоритм не всегда можно признать разумным. Например, в случае, когда коммутатор имеет 10 каналов с трафиком по 50 Мбит/с и один канал с потоком в 100 кбит/c, глупо требовать понижения трафика в этом канале из-за перегрузки.

Третье предложение использует тот факт, что граница пакета помечается битом в последней ячейке. Коммутатор просматривает входящий поток и ищет конец пакета, после чего выбрасывает все ячейки, относящиеся к следующему пакету. Этот пакет будет переслан позднее, а отбраcывание M ячеек случайным образом может вынудить повторение передачи m пакетов, что значительно хуже. Данный вариант подавления перегрузки был также не принят, так как выброшенный пакет совсем не обязательно послан источником, вызвавшим перегрузку. Но этот способ может быть использован отдельными производителями коммутаторов.

Обсуждались решения, сходные с тем, что используется в протоколе TCP "скользящее окно". Это решение требует слишком большого числа буферов в коммутаторах (как минимум по одному для каждого виртуального канала). После длинных дискуссий был принят за основу совершенно другой метод.

После каждых М информационных ячеек каждый отправитель посылает специальную RM-ячейку (resource management). Эта ячейка движется по тому же маршруту, что и информационные, но RM-ячейка обрабатывается всеми коммутаторами вдоль пути. Когда она достигает места назначения, ее содержимое просматривается и корректируется, после чего ячейка посылается назад отправителю. При этом появляются два дополнительных механизма управления перегрузкой. Во-первых, RM-ячейки могут посылаться не только первичным отправителем, но и перегруженными коммутаторами в направлении перегрузившего их отправителя. Во-вторых, перегруженные коммутаторы могут устанавливать средний PTI-бит в информационных ячейках, движущихся от первоисточника к адресату. Но даже выбранный метод подавления перегрузки не идеален, так как также уязвим из-за потерь управляющих ячеек.

Управление перегрузкой для услуг типа abr базируется на том, что каждый отправитель имеет текущую скорость передачи (ACR - actual cell rate), которая лежит между MCR (minimum cell rate) и PCR (peak cell rate). Когда происходит перегрузка, ACR уменьшается, но не ниже MCR. При исчезновении перегрузки acr увеличивается, но не выше PCR. Каждая RM-ячейка содержит значение загрузки, которую намеривается реализовать отправитель. Это значение называется ER (explicit rate). По пути к месту назначения эта величина может быть уменьшена попутными коммутаторами. Ни один из коммутаторов не может увеличивать ER. Модификация ER может производиться как по пути туда, так и обратно. При получении RM-ячейки отправитель может скорректировать значение ACR, если это необходимо.

С точки зрения построения интерфейса и точек доступа (T, S и R) сеть ATM сходна с ISDN (см. Рисунок 4.3.3.1 ).

Для физического уровня предусмотрены две скорости обмена 155,52 и 622,08 Мбит/с. Эти скорости соответствуют уровням иерархии SDH STM-1 и 4*STM-1. При номинальной скорости 155.52 Мбит/с пользователю доступна реально скорость обмена 135 Мбит/c, это связано с издержками на заголовки и управление. Для ATM используются коаксиальные кабели, скрученные пары (раздел 2.1). Это обеспечивает балансировку передающей линии по постоянному напряжению, но удваивает частоту переключения практически вдвое. Скрамблерный метод не меняет частоту переключения, но его эффективность зависит от передаваемой информации. CMI предпочтительней для 155 Мбит/с. В настоящее время используется две схемы передачи данных применительно к ATM: базирующийся на потоке пакетов (cell stream) и на SDH структурах. В первом случае мы имеем непрерывный поток 53-октетных пакетов, во втором эти пакеты уложены в STM-1 кадры. Управляющие сообщения располагаются в заголовках секции и пути кадра SDH. AAL (ATM adaptation layer) служит для адаптации различных видов сервиса к требованиям ATM-уровня. Каждый вид услуг требует своего AAL-протокола. Главной целью AAL является обеспечение удобства при создании и исполнении программ прикладного уровня.

Для всех AAL определены два субуровня:

| SAR | (segmentation and reassemble) делит пакеты высокого уровня, передает atm и наоборот (сборка сообщений из сегментов). |

| CS | (convergent sub-layer) зависит от вида услуг (обработка случаев потери пакета, компенсация задержек, мониторирование ошибок и т.д.). Этот подуровень может в свою очередь делиться на две секции: CPCS (common part convergence sublayer) – общая часть субуровня конвергенции и SSCS (service-specific convergence sublayer) – служебно-ориентированный подуровень конвергенции (последний может и отсутствовать). |

Скорость обмена (постоянная или переменная)

Режим соединения (с установлением связи или без)

Синхронизация (требуется или нет синхронизация между отправителем и получателем)

В настоящее время определены четыре класса услуг, которые могут требовать или нет синхронизации между отправителем и получателем, осуществлять обмен при постоянной или переменной частоте передачи бит, с установлением связи или без. Особенности этих видов услуг для адаптивного уровня систематизированы в таблице 4.3.5.4. Каждая из услуг имеет свой AAL протокол.

Криптография

4. Криптография

Криптографические механизмы широко используются для осуществления аутентификации в современных сетях. Существует два базовых вида криптографии (симметричная и асимметричная). Одной из фундаментальных проблем для криптографии является транспортировка секретных ключей.

4.1. Симметричная криптография

Симметричная криптография включает в себя все системы, которые используют один и тот же ключ для шифрования и дешифрования. Таким образом, если кто-либо получит ключ, он сможет дешифровать и читать информацию, зашифрованную с его помощью. Такое лицо сможет шифровать и посылать любые данные, выдавая их за информацию, посланную легальным владельцем этого секретного ключа. Это означает, что знание ключа нежелательным третьим лицом полностью компрометирует конфиденциальность системы. Следовательно, используемые ключи должны доставляться безопасным способом, либо курьером, либо с применением специального протокола пересылки ключей, лучшим из которых является алгоритм Нидхэма-Шрёдера [NS78, NS87]. Широко используется алгоритм DES (Data Encryption Standard), который был стандартизован для защиты правительственной информации в США. Он представляет собой один из лучших симметричных алгоритмов шифрования [NBS77].

Хорошо известной системой, работающей в открытых сетях, является система аутентификации Kerberos (TM), которая была разработана в рамках проекта Athena в MIT [SNS88, BM91, KN93]. Система Kerberos базируется на алгоритме DES и использует специальный сервер, который хранит секретные ключи всех пользователей и услуг. Он может генерировать коды, которые позволяют пользователям и процессам идентифицировать себя в других системах. Как в любой схеме с распределенной аутентификацией, эти верительные коды работают в пределах местного административного домена. Следовательно, если пароль пользователя раскрыт, злоумышленник будет способен маскироваться под этого пользователя и проникнуть в любую систему, обслуживаемую Kerberos. Так как сервер Kerberos знает все секретные ключи, он должен быть достаточно безопасным.

Ключи сессии Kerberos могут использоваться для обеспечения конфиденциальности при обмене между любыми объектами в пределах зоны действия сервера.

4.2. Асимметричная криптография

В конце 1970, главным прорывом в криптографии стала разработка асимметричной криптографии. Здесь для шифрования и дешифрования используются разные ключи, которые генерируются совместно. Наилучшая асимметричная система базируется на алгоритме, предложенном Rivest, Shamir и Adleman, и называется по инициалам авторов RSA [RSA78].

SPX представляет собой экспериментальную систему, которая преодолевает ограничения системы Kerberos путем применения криптографии с общедоступным ключом RSA [TA91]. SPX предполагает глобальную иерархию сертифицирующих узлов по одному или более для каждого из партнеров. Она использует цифровую подпись, которая состоит из строки кодов, зашифрованных секретным ключом отправителя, и которая может быть проверена с помощью соответствующего общедоступного ключа. Общедоступные ключи предполагаются правильными, так как получены с сертифицирующей подписью. Критические секции аутентификационного обмена шифруются посредством общедоступных ключей получателя, что препятствует атаке воспроизведения.

4.3. Криптографические контрольные суммы

Криптографические контрольные суммы являются одним из наиболее важных средств разработчиков криптографических протоколов. Криптографическая контрольная сумма или MIC (message integrity checksum) служат для контроля целостности сообщений и аутентификации. Например, Secure SNMP и SNMPv2 вычисляют криптографическую контрольную сумму MD5 для совместного секретного блока данных и информации, которая должна быть аутентифицирована [Rivest92, GM93]. Это служит для того, чтобы аутентифицировать источник данных при этом предполагается, что эту сумму крайне трудно фальсифицировать. Она не указывает на то, что сами посланные данные корректны, а лишь на то, что они посланы именно данным отправителем. Криптографические контрольные суммы могут использоваться для получения относительно эффективной аутентификации, и особенно полезны при обмене ЭВМ-ЭВМ.Главная трудность реализации - передача ключей.

4.4. Цифровые подписи (сигнатуры)

Цифровая подпись представляет собой криптографический механизм, который является аналогом рукописной подписи. Она служит для аутентификации блока данных и подтверждает то, что она получена от отправителя. Цифровая подпись, использующая асимметричную криптографию (общедоступные ключи) может быть полезной для определения источника сообщения даже в случае, когда отправитель отрицает свое авторство. Цифровая подпись обеспечивает аутентификацию без конфиденциальности, так как текст самого сообщения не шифруется. Цифровая подпись использована в системе конфиденциальной почты PEM (Privacy Enhanced Mail) [Linn93, Kent93, Balenson93, Kaliski93].

Локальные сети ArcNet

4.1.5 Локальные сети ArcNet

ARCNET - (attached resource computing network - смотри также http://www.smc.com/network/arcnet) представляет собой стандарт на локальные сети, разработанный корпорацией datapoint в 1977 году. Эта сеть базируется на идее маркерной шины и может позволить реализовать топологию шины, кольца или звезды при скорости обмена 2,5Мбит/с. Сеть строится вокруг активных и пассивных повторителей (HUB). Активные повторители (обычно 8-канальные) могут соединяться друг с другом, с пассивными повторителями/разветвителями и оконечными ЭВМ (рабочими станциями). Длина таких соединений, выполняемых 93-омным коаксиальным кабелем (RG-62, разъемы BNC), может достигать 600м. Допускается применение скрученных пар (RS485) или оптического волокна. Пассивный 4-входовый повторитель позволяет подключать до трех рабочих станций кабелем длиной до 35 м, один из входов всегда занят соединением с активным повторителем. Пассивные повторители не могут соединяться друг с другом. Активные повторители могут образовывать иерархическую структуру. Максимальное число рабочих станций в сети равно 255. Предельная суммарная длина кабелей многосегментной сети составляет около 7 км. Схема соединений в сети arcnet показана на Рисунок 4.1.5.1 (пунктиром обозначены возможные связи с другими активными повторителями или маршрутизаторами).

В настоящее время разработан стандарт arcnet plus, рассчитанный на скорость обмена до 20 Мбит/с, совместимый с прежней версией. Новый стандарт позволяет строить сети с числом станций в 8 раз больше, чем старый. Если в сети присутствуют узлы, рассчитанные на разную скорость обмена, выбор полосы пропускания осуществляется при установлении связи. Соединение с другими сетями (например, Ethernet, Token Ring или Интернет) возможно через специальные шлюзы, мосты или маршрутизаторы.

Каждому узлу в сети присваивается уникальный адрес в диапазоне от 1 до 255. Стандарт arcnet поддерживает работу с пакетами двух длин:

Пакет маркер (itt-приглашение). Рабочая станция, получившая такой пакет, может что-нибудь послать.

Запрос свободного буфера (FBE - free buffer enquire). Служит для выяснения возможности приема данных получателем.

Подтверждение получения (ACK), посылается в ответ на FBE при корректном приеме.

Отрицательное подтверждение (NAK), посылается в случае приема с ошибкой.

Пакет, содержащий информацию, адрес получателя, отправителя и контрольную сумму.

Сеть Arcnet допускает фрагментацию (ANSI 878.2) сообщений и инкапсуляцию (ansi 878.3) пакетов, отвечающих требованиям других протоколов.

Набор AT-команд модемов

10.9 Набор AT-команд модемов

AT-команды посылаются ЭВМ или терминалом модему через последовательный интерфейс RS-232 (модем должен быть при этом в командном режиме). Все эти команды начинаются с префикса AT, за исключением A/, A> и +++. Код A/ вызывает выполнение модемом предыдущей команды, A> заставляет модем выполнять предыдущую команду до 9 раз или пока не будет нажата какая-либо клавиша терминала или управляющей панели модема, или пока не будет установлена связь с удаленным модемом. Команда +++ (ESC-последовательность) переводит модем в командный режим или возвращает его в режим передачи данных.

Наиболее употребимые сокращения, используемые в телекоммуникациях (с разбивкой по буквам)

10.10 Наиболее употребимые сокращения, используемые в телекоммуникациях (с разбивкой по буквам)

Обширный файл английских сокращений по данной тематике можно найти по адресу ftp.temple.edu /pub/info/help-net/babel95c.txt. Возможен доступ к этому файлу и через listserv@vm.temple.edu или с помощью gopher.temple.edu, существуют и другие источники аналогичной информации, например, http://acm.org/~jochen _hayek/jochan_hayer_18.html#sec291 или www.srl.rmit.edu.au /pg/general/diction.htm. Там же можно найти много и других справочных данных.

Наложенные сети

4.2 Наложенные сети

| Номер раздела | Название раздела | Объем в страницах | Объем в кбайт |

| 4.2 | Наложенные сети | 1 | 6 |

| 4.2.1 | Протоколы Novell (IPX/SPX) | 1 | 5 |

| 4.2.2 | AppleTalk | 4 | 52 |

| 4.2.3 | NetBIOS | 5 | 16 |

В отличие от локальных наложенные сети не требуют использования специальных аппаратных средств для подключения. Так, если ЭВМ подключена к Ethernet (к ArcNet или Token Ring), нужны только соответствующие программные средства, чтобы она стала узлом сети Novell. Почтовая сеть (протоколы SMTP или UUCP) и сеть новостей (Usenet, протокол NNTP) относятся к наложенным сетям. Интернет (семейство протоколов TCP/IP) является также примером наложенной сети. Проблематика Интернет выделена в самостоятельный раздел лишь в силу объема и разнообразия материалов. Одна и та же ЭВМ может быть узлом нескольких разных наложенных сетей. Смешанные сети могут создавать проблемы для администраторов сетей, но для пользователей они дают лишь дополнительные возможности. В таких сетях неизбежно возникает проблема присвоения имен и установки соответствия между виртуальными и физическими адресами (в Интернет эта проблема решается с помощью протокола ARP).

Одной из наиболее сложных систем

4.4.13.2 Нотация ASN.1

Одной из наиболее сложных систем сегодня являются открытые системы связи OSI (Open System Interconnection). OSI представляет собой достаточно формализованную стандартную архитектуру управления межкомпьютерными коммуникациями. Для описания этой системы была разработана абстрактный синтаксис нотаций ASN.1 (Abstract Syntax Notation; См. A Layman’s Guide to a Subset of ASN.1, BER, and DER. Burton S. Kaliski Jr., RSA Data Security, Inc. Redwood City, CA, 1991). ASN.1 является формальным языком, который обладает двумя основными чертами.

Используемая в документах нотация легко читаема и понимаема, а в компактном кодовом представлении информация может использоваться коммуникационными протоколами. Неотъемлемой частью ASN.1 являются базовые правила кодирования BER (Basic Encoding Rules), которые позволяют определить большое разнообразие типов данных. BER описывает то, как представить или закодировать любую величину в рамках стандарта ASN.1. Практически все величины здесь представляются в виде последовательности 8-битных октетов. Восьмой бит октета всегда считается самым старшим. BER позволяет закодировать величину более чем одним способом. Имеется также поднабор правил кодирования DER (Distinguished Encoding Rules, описаны в документе Х.509), которые определяют однозначные способы кодирования величин ASN.1.

Ниже приведены базовые правила обозначений метасинтаксиса ASN.1.

n |

(полужирный курсив) обозначает переменную |

| [] | (квадратные скобки, напечатанные полужирным шрифтом) указывают на то, что терм является опционным. |

| {} | (фигурные скобки, напечатанные полужирным шрифтом) группируют родственные термы. |

| | | (вертикальная черта, напечатанная полужирным шрифтом) выделяет альтернативные значения. |

| … | (многоточие, напечатанное полужирным шрифтом) обозначает повторения. |

| = | (знак равенства, напечатанный полужирным шрифтом) описывает терм как субтерм. |

Типам и значениям могут присваиваться имена с помощью оператора (::=). Эти имена в дальнейшем могут использоваться для определения других типов и величин.

Все типы ASN.1 кроме CHOICE и ANY имеют метки, которые состоят из класса и неотрицательного кода метки. Типы ASN.1 тождественны, если их числовые метки совпадают. Существует четыре класса меток.

| universal | для типов, значения которых является неизменным для всех приложений. Эти типы определены в документе Х.208. |

| application | для типов со значением, специфическим для приложений, таких как служба каталогов Х.500. Типы двух разных приложений могут иметь одну и ту же метку и разные значения. |

| private | для типов, которые являются специфическими для данного предприятия. |

| content-specific | для типов со значением, специфическим для данного структурного типа. |

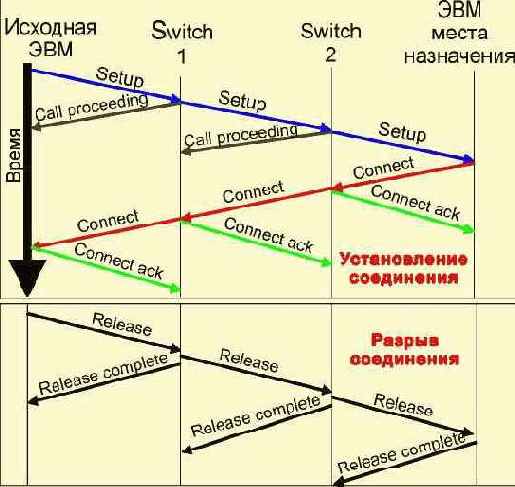

Обмен сообщениями при установлении и разрыве виртуального соединения

Рисунок 4.3.5.1. Обмен сообщениями при установлении и разрыве виртуального соединения

Сети ATM допускают создание мультикастных каналов. Такой канал имеет одного отправителя и много получателей. Первый канал формируется обычным путем, последующие участники сессии подключаются позднее путем посылки сообщения add party.

За видимую простоту ячеек приходится платить тем, что управляющая информация передается в общем информационном потоке. Высокая скорость передачи данных требует применения аппаратно реализованных маршрутных таблиц на каждом переключателе пакетов. На Рисунок 4.3.5.2 представлен формат заголовка пакета ATM. Заголовок обеспечивает два механизма маршрутизации пакетов:

VPI (virtual path identifier - виртуальный идентификатор маршрута) обеспечивает соединение точка-точка, но маршрут не является фиксированным и задается непосредственно перед началом пересылки с использованием сигнальных сообщений. Слово “виртуальный” означает, что пакеты передаются от узла к узлу в соответствии с VPI.

VCI (virtual call identifier - виртуальный идентификатор запроса) запросы осуществляются в соответствии с виртуальным маршрутом, заданным VPI.

Эти два субполя вместе образуют поле маршрута, которое занимает 24 бита.

Определения и терминология, используемые в данном документе

2. Определения и терминология, используемые в данном документе

Активная атака. Попытка некорректной модификации данных с целью аутентификации или авторизации с помощью вставления ложных пакетов в поток данных или их модификации.

Асимметричная криптография. Криптографическая система, которая использует различные ключи для шифрования и дешифрования. Эти два ключа являются математически связанными. Называется также криптографией с общедоступным ключом.

Аутентификация. Идентификация источника информации.

Авторизация. Предоставление прав доступа на основе аутентификации.

Конфиденциальность. Защита информации, так чтобы лицо, не авторизованное для доступа к данным, не могло их читать, даже если имеется доступ к соответствующему каталогу или сетевому пакету.

Шифрование. Механизм, используемый для обеспечения конфиденциальности.

Целостность. Защита информации от неавторизованной модификации.

Сертификат ключа. Информационная структура, состоящая из общедоступного ключа, идентификатора лица, системы и информации, аутентифицирующей ключ и ассоциацию общедоступного ключа с идентификатором. Ключи, используемые PEM, являются примером сертификата ключа [Kent93].

Пассивная атака. Атака на систему аутентификации, которая не предполагает введения каких-либо данных в поток, но базируется на возможности мониторинга информации, которой обмениваются другие партнеры. Эта информация может быть использована позднее.

Исходный текст (Plain-text). Незашифрованный текст.

Атака воспроизведения (Replay Attack). Атака на систему аутентификации путем записи и последующего воспроизведения ранее посланных корректных сообщений или их частей. Любая неизменная информация, такая как пароль или биометрические данные могут быть записаны и использованы позднее для имитации аутентичности.

Симметричная криптография. Система шифрования, которая использует один и тот же ключ для шифрования и дешифрования. Иногда называется криптографией с секретным ключом.

Положение уровней ATM в универсальной модели

Рисунок 4.3.5.9. Положение уровней ATM в универсальной модели

Верхние уровни управления для ATM базируются на рекомендациях ccitt I450/1 (Q.930/1). В случае использования ATM для Интернет значение MTU по умолчанию равно 9180 (RFC-1626), так как фрагментация IP-дейтограмм крайне нежелательна (AAL). Работа протоколов TCP/IP поверх ATM описана в документах RFC-1483, -1577, -1626, -1680, -1695, -1754, -1755, -1821, -1926, -1932 (полужирным шрифтом выделены коды документов, являющиеся стандартами Интернет). Ниже на Рисунок 4.3.5.10 показано, как пакеты atm размещаются в кадрах STM-1 (виртуальный контейнер VC-4).

Приложения

10 Приложения

| Номер раздела | Название раздела | Объем в страницах | Объем в кбайт |

| 10 | Приложения | 1 | 8 |

| 10.1 | Рекомендации CCITT по телекоммуникациям | 10 | 88 |

| 10.2 | Коды протоколов в Ethernet II | 2 | 11 |

| 10.3 | Стандартные мультикастинг-адреса Интернет | 2 | 2 |

| 10.4 | Таблица операций и субопераций NCP | 8 | 8 |

| 10.5 | Таблица операций службы каталогов Netware | 2 | 9 |

| 10.6 | Таблица типов кадров управления доступом для сети Token Ring | 2 | 13 |

| 10.7 | Типы субвекторов кадров управления доступом | 2 | 11 |

| 10.8 | Управляющие регистры модемов и их функции | 6 | 38 |

| 10.9 | Набор AT-команд модемов | 4 | 25 |

| 10.10 | Наиболее употребимые сокращения, используемые в телекоммуникациях (с разбивкой по буквам) | 210 | 1826 |

| 10.11 | Адреса серверов ведущих фирм, работающих в сфере телекоммуникаций | 5 | 25 |

| 10.12 | Национальные коды доменов в Интернет | 7 | 7 |

| 10.13 | Список кодов и откликов на почтовые команды и сообщения | 1 | 7 |

| 10.14 | Принципы формирования кода отклика в системе SMTP | 1 | 5 |

| 10.15 | Базовые протоколы Internet | 2 | 15 |

| 10.16 | Разъем AUI | 1 | 5 |

| 10.17 | Разводка разъемов | 3 | 93 |

| 10.18 | Краткий справочник по командам UNIX | 27 | 80 |

| 10.19 | Символьный набор HTML | 8 | 131 |

| 10.20 | Справочные данные по математике | 10 | 122 |

| 10.21 | Элементы теории графов | 6 | 69 |

| 10.22 | Имена временных зон | 1 | 3 |

| 10.23 | Модель машины конечных состояний | 1 | 3 |

| 10.24 | Сети Петри | 2 | 33 |

| 10.25 | Интернет вчера, сегодня и завтра | 8 | 250 |

| 10.26 | Таблица цветов, их имен и кодов | 3 | 38 |

| 11 | Отзывы и вопросы в связи с сервером "Телекоммуникационные технологии" | 13 | 40 |

Протокол преобразования адресов ARP

4.4.6 Протокол преобразования адресов ARP

Любое устройство, подключенное к локальной сети (Ethernet, FDDI и т.д.), имеет уникальный физический сетевой адрес, заданный аппаратным образом. 6-байтовый Ethernet-адрес выбирает изготовитель сетевого интерфейсного оборудования из выделенного для него по лицензии адресного пространства. Если у машины меняется сетевой адаптер, то меняется и ее Ethernet-адрес.

4-байтовый IP-адрес задает менеджер сети с учетом положения машины в сети Интернет. Если машина перемещается в другую часть сети Интернет, то ее IP-адрес должен быть изменен. Преобразование IP-адресов в сетевые выполняется с помощью arp-таблицы. Каждая машина сети имеет отдельную ARP-таблицу для каждого своего сетевого адаптера. Не трудно видеть, что существует проблема отображения физического адреса (6 байт для Ethernet) в пространство сетевых IP-адресов (4 байта) и наоборот.

Протокол ARP (address resolution protocol, RFC-826) решает именно эту проблему - преобразует ARP- в Ethernet-адреса.